lunes, 15 de diciembre de 2008

Habilitar los elementos deshabilitados

Haga clic en Elementos deshabilitados.

Seleccione los elementos que desee habilitar.

Haga clic en Habilitar.

martes, 9 de diciembre de 2008

lunes, 13 de octubre de 2008

Definiciòn de VLAN

Una 'VLAN' consiste en una red de ordenadores que se comportan como si estuviesen conectados al mismo conmutador, aunque pueden estar en realidad conectados físicamente a diferentes segmentos de una red de área local. Los administradores de red configuran las VLANs mediante software en lugar de hardware, lo que las hace extremadamente flexibles. Una de las mayores ventajas de las VLANs surge cuando se traslada físicamente algún ordenador a otra ubicación: puede permanecer en la misma VLAN sin necesidad de cambiar la configuración IP de la máquina.

Capa Inferior OSI

Una vez que hemos definido y descrito las cuatro capas

inferiores del modelo OSI y repasado los conceptos de dominios de

colisión y de difusión, hagamos un resumen de toso lo que hemos

aprendido.

Cada dispositivo de los que muestra la figura 1.20 opera

capa diferente del modelo OSI:

· En la Capa 1 (la capa física) esta el hub. El hub transmite

nuestros paquetes y actúa como dispositivo concentrador

otros dispositivos de red. El hub forma una segmento

individual, proporcionando un dominio de colisión y un

dominio de difusión.

· El switch y el bridge son dispositivos de Capa 2. Estos

dispositivos dividen nuestra red en segmentos independientes,

con pocos usuarios por segmento. Cada segmento se sitúa

dominio de conexión individual, por lo que en la figura,

bridge y cada switch soportan cuatro dominios de colisión.

cambio, el tráfico de difusión se propaga a través de todos

los segmentos, de manera que hay un sólo dominio de difusión

asociado a cada dispositivo.

· En la Capa 3 (la capa red), el router proporciona rutas

todas las redes del internetworking de redes. El router

divide la red en dominios de colisión y dominios de difusión

independientes. En la Figura 1.20 podemos ver que hay cuatro

dominios de difusión y cuatro dominios de difusión.

miércoles, 24 de septiembre de 2008

Ventajas de las VPN

A continuación se describen los tres principales tipos de VPN:

VPN de acceso: Las VPN de acceso brindan acceso remoto a un trabajador móvil y una oficina pequeña/oficina hogareña (SOHO), a la sede de la red interna o externa, mediante una infraestructura compartida. Las VPN de acceso usan tecnologías analógicas, de acceso telefónico, RDSI, línea de suscripción digital (DSL), IP móvil y de cable para brindar conexiones seguras a usuarios móviles, empleados a distancia y sucursales.

Redes internas VPN: Las redes internas VPN conectan a las oficinas regionales y remotas a la sede de la red interna mediante una infraestructura compartida, utilizando conexiones dedicadas. Las redes internas VPN difieren de las redes externas VPN, ya que sólo permiten el acceso a empleados de la empresa.

Redes externas VPN: Las redes externas VPN conectan a socios comerciales a la sede de la red mediante una infraestructura compartida, utilizando conexiones dedicadas. Las redes externas VPN difieren de las redes internas VPN, ya que permiten el acceso a usuarios que no pertenecen a la empresa.

Red privada virtual (VPN)

Redes de área de almacenamiento (SAN)

Una SAN es una red dedicada, de alto rendimiento, que se utiliza para trasladar datos entre servidores y recursos de almacenamiento. Al tratarse de una red separada y dedicada, evita todo conflicto de tráfico entre clientes y servidores.

La tecnología SAN permite conectividad de alta velocidad, de servidor a almacenamiento, almacenamiento a almacenamiento, o servidor a servidor. Este método usa una infraestructura de red por separado, evitando así cualquier problema asociado con la conectividad de las redes existentes.

Las SAN poseen las siguientes características:

Rendimiento: Las SAN permiten el acceso concurrente de matrices de disco o cinta por dos o más servidores a alta velocidad, proporcionando un mejor rendimiento del sistema.

Disponibilidad: Las SAN tienen una tolerancia incorporada a los desastres, ya que se puede hacer una copia exacta de los datos mediante una SAN hasta una distancia de10 kilómetros (km) o 6,2 millas.

Escalabilidad: Al igual que una LAN/WAN, puede usar una amplia gama de tecnologías. Esto permite la fácil reubicación de datos de copia de seguridad, operaciones, migración de archivos, y duplicación de datos entre sistemas.

Redes de área metropolitana (MAN)

Redes de área amplia (WAN)

Las WAN interconectan las LAN, que a su vez proporcionan acceso a los computadores o a los servidores de archivos ubicados en otros lugares. Como las WAN conectan redes de usuarios dentro de un área geográfica extensa, permiten que las empresas se comuniquen entre sí a través de grandes distancias. Las WAN permiten que los computadores, impresoras y otros dispositivos de una LAN compartan y sean compartidas por redes en sitios distantes. Las WAN proporcionan comunicaciones instantáneas a través de zonas geográficas extensas. El software de colaboración brinda acceso a información en tiempo real y recursos que permiten realizar reuniones entre personas separadas por largas distancias, en lugar de hacerlas en persona. Networking de área amplia también dio lugar a una nueva clase de trabajadores, los empleados a distancia, que no tienen que salir de sus hogares para ir a trabajar.

Las WAN están diseñadas para realizar lo siguiente:

Operar entre áreas geográficas extensas y distantes

Posibilitar capacidades de comunicación en tiempo real entre usuarios

Brindar recursos remotos de tiempo completo, conectados a los servicios locales

Brindar servicios de correo electrónico, World Wide Web, transferencia de archivos y comercio electrónico

Algunas de las tecnologías comunes de WAN son:

Módems

Red digital de servicios integrados (RDSI)

Línea de suscripción digital (DSL - Digital Subscriber Line)

Frame Relay

Series de portadoras para EE.UU. (T) y Europa (E): T1, E1, T3, E3

Red óptica síncrona (SONET )

Redes de área local (LAN)

Computadores

Tarjetas de interfaz de red

Dispositivos periféricos

Medios de networking

Dispositivos de networking

Las LAN permiten a las empresas aplicar tecnología informática para compartir localmente archivos e impresoras de manera eficiente, y posibilitar las comunicaciones internas. Un buen ejemplo de esta tecnología es el correo electrónico. Los que hacen es conectar los datos, las comunicaciones locales y los equipos informáticos.

Algunas de las tecnologías comunes de LAN son:

Ethernet

Token Ring

FDDI

Historia de las redes informáticas

La historia de networking informática es compleja. Participaron en ella muchas personas de todo el mundo a lo largo de los últimos 35 años. Presentamos aquí una versión simplificada de la evolución de la Internet. Los procesos de creación y comercialización son mucho más complicados, pero es útil analizar el desarrollo fundamental.

En la década de 1940, los computadores eran enormes dispositivos electromecánicos que eran propensos a sufrir fallas. En 1947, la invención del transistor semiconductor permitió la creación de computadores más pequeños y confiables. En la década de 1950 los computadores mainframe, que funcionaban con programas en tarjetas perforadas, comenzaron a ser utilizados habitualmente por las grandes instituciones. A fines de esta década, se creó el circuito integrado, que combinaba muchos y, en la actualidad, millones de transistores en un pequeño semiconductor. En la década de 1960, los mainframes con terminales eran comunes, y los circuitos integrados comenzaron a ser utilizados de forma generalizada.

Hacia fines de la década de 1960 y durante la década de 1970, se inventaron computadores más pequeños, denominados minicomputadores. Sin embargo, estos minicomputadores seguían siendo muy voluminosos en comparación con los estándares modernos. En 1977, la Apple Computer Company presentó el microcomputador, conocido también como computador personal. En 1981 IBM presentó su primer computador personal. El equipo Mac, de uso sencillo, el PC IBM de arquitectura abierta y la posterior microminiaturización de los circuitos integrados dieron como resultado el uso difundido de los computadores personales en hogares y empresas.

A mediados de la década de 1980 los usuarios con computadores autónomos comenzaron a usar módems para conectarse con otros computadores y compartir archivos. Estas comunicaciones se denominaban comunicaciones punto-a-punto o de acceso telefónico. El concepto se expandió a través del uso de computadores que funcionaban como punto central de comunicación en una conexión de acceso telefónico. Estos computadores se denominaron tableros de boletín. Los usuarios se conectaban a los tableros de boletín, donde depositaban y levantaban mensajes, además de cargar y descargar archivos. La desventaja de este tipo de sistema era que había poca comunicación directa, y únicamente con quienes conocían el tablero de boletín. Otra limitación era la necesidad de un módem por cada conexión al computador del tablero de boletín. Si cinco personas se conectaban simultáneamente, hacían falta cinco módems conectados a cinco líneas telefónicas diferentes. A medida que crecía el número de usuarios interesados, el sistema no pudo soportar la demanda. Imagine, por ejemplo, que 500 personas quisieran conectarse de forma simultánea. A partir de la década de 1960 y durante las décadas de 1970, 1980 y 1990, el Departamento de Defensa de Estados Unidos (DoD) desarrolló redes de área amplia (WAN) de gran extensión y alta confiabilidad, para uso militar y científico. Esta tecnología era diferente de la comunicación punto-a-punto usada por los tableros de boletín. Permitía la internetworking de varios computadores mediante diferentes rutas. La red en sí determinaba la forma de transferir datos de un computador a otro. En lugar de poder comunicarse con un solo computador a la vez, se podía acceder a varios computadores mediante la misma conexión. La WAN del DoD finalmente se convirtió en la Internet.

lunes, 25 de agosto de 2008

Configuracion Equipo AISAI

Pasos para configurar equipos AISAI

Lo primero que tenemos que tener en cuenta si poseemos de los cable necesarios y adaptador para entrar al modulo de configuración, a continuación le indicare que tipo de cable se necesita y como va el conectado.Como podemos observar en la figura 1 el cable USB-Serial se conecta directamente al adaptador Aisai y asimismo se conecta a un cable DB-9 hembra por ambas partes.

Figura 1.-

A continuación el cable USB-Serial se conecta al PC y el cable DB-9 hembra se conecta al equipo Aisai como se observa en la figura 2 y Figura 3.

Figura 2.-

Figura 2.- Figura 3.-

Figura 3.-Para poder configurar o modificar los parámetros de comandos que tiene establecido este equipo, tenemos que instalar primero que todo la aplicación A-Terminal, como se observa en la figura 4.

Figura 4

Una vez instalado esta aplicación ingresamos a esta por el puerto serial correspondiente en este caso será en el COM 4 como muestra en la figura 5.

Figura 5.-

Para verificar los comandos existente en este equipo ingresamos la dirección 15 como se observa en la figura 6.

Figura 6.-Y se dará ingresa al Main Menu, en este caso en particular se mostrara como setear las puertas ETH en 100-full.-para ellos se tendrá que ingresar la opción [6].-como se observa en la figura 7.

Figura 7.-

Figura 8.-Una vez seleccionada la opción del port se desplegara la opción de The select Port:

Port 1, como se observa en la figura 9.-Figura 9.-

Para setear a 100BT seleccionamos la Opción [1] que es para dejarla en 100BT.como se observa en la figura 10.

Figura 10.-Y para verificar si se encuentra en Full o Half o simplemente modificar se seleccionara la Opción [3] y luego la Opción [1] para dejarla en Full,

ver Figura 11.-Figura 11.-

Para salir de todas las opciones solamente se selecciona la Opción [0] en todos los casos para Salir de Menú.-Figura 12

Figura 12.-Mucha Suerte..!!!

viernes, 8 de agosto de 2008

Administración de imágenes del IOS mediante Xmodem

lunes, 4 de agosto de 2008

Generic Host Process For Win32 Services

Solución:Lo más sensato me pareció que era parchear el Windows, las actualizaciones críticas para este problema eran la KB894391 y la KB921883 desde la página de Microsoft. El tema era que seguramente iba a tener problemas con WGA (Windows Genuine Advantage) cuestionando mi copia non santa y también tendría que parchear eso.

jueves, 31 de julio de 2008

Loop Físico para Tramas E1

Se deben cortocircuitar los pines 1 - 4 y 2 – 5 según sea la norma.

Si es norma B se junta el blanco naranjo con el azul; y el naranjo con el blanco azul.

Si es norma A se junta el blanco verde con el azul; y el verde con el blanco azul.

Soluciones Informatica a tu alcanze

lunes, 14 de julio de 2008

Configuracion de equipos IAD102H

Bueno para comenzar la configuracion de este equipo necesitamos los siguientes:

- configurar nuestra network dentro del protocolo TCP/IP con la siguiente direccion de red:

- Dirrecion IP: 192.168.100.2

- Mask subred: 255.255.255.0

- P. de Enlace: 192.168.100.1

2. entrar por telnet como se muestra en la siguiente pantalla:

3. una vez ingresado por telnet en la dirrecion de puerta de enlace que configuramos anteriormente en nuestra tarjeta de red nos mostrara la siguente pantalla:

3. una vez ingresado por telnet en la dirrecion de puerta de enlace que configuramos anteriormente en nuestra tarjeta de red nos mostrara la siguente pantalla:

Nos pedira el user name y user password que son las siguientes:

- User name: root

- User password: admin

luego ya estas dentro para comerzar a configurar nuestro IAD102H para empezar escribiremos enable para entrar al modo de privilegio.

luego de entrar al modo de privilegio entramos al modo de configuracion que es configure terminal:como muestra en la siguente pantalla.-

Para mostrar si este dispositivo de comunicacion esta configurado ingresamos el comando display current-config como se muestra en la siguiente pantalla.-

a lo cual nos mostrara la siguente pantalla, en esta oportunidad el iad102h esta en blanco, no se encuentra configurado

a continuacion les mostrare un ejemplo de como se veria una iad102h configurado.-

IAD102H#display current-config

System current configuration:

enable hostname IAD102H

configure terminal region CL

- tos voice tos-mode priority normal

- tos voice tos-mode precedence cridic

- tos other tos-mode priority normal

- tos other tos-mode precedence cridic

- auto-update ftpserver 10.11.12.13 iadephone enable

- mgcp mg-port 2727

- mgcp mgc 1 address 10.99.250.10

- mgcp user 0 0 aaln 0

- mgcp user 1 1 aaln 1

- ipaddress static 192.168.1.2 255.255.255.0 192.168.1.1

advanced - rtp dtmf trans-mode 0 mgcp soft-parameter register-mode individual

- mgcp soft-parameter fax-mode 711v2

lanswitch - duplex full wan speed 10 wan

end

IAD102H#

Para terminar unas de partes importantes de la configuracion es configurar el dominio a este equipo y primero veremos como se muestra con que comando que es el siguiente.

IAD102H#display mgcp attribute

========================================================

MGIP MG-PORT MG-DOMAIN-NAME

192.168.162.238 2727 iad01.algo.cnorte42.chillan

========================================================

MGC-IP1 MGC-PORT1 MGC-DOMAIN-NAME

110.99.250.10 2727 -========================================================

MGC-IP2 MGC-PORT2 MGC-DOMAIN-NAME

20.0.0.0 2727 -========================================================

MG-STATE REGISTERED-MGC

Normal 1

======================================================

AUTH-MODE KEY

Huawei mode -

IAD102H#

"SOLUCIONES INFORMATICA A TU ALCANSE"

jueves, 10 de julio de 2008

Configuraciones Equipo Asmi-52

1.- la primera pantalla de la configuracion de estos equipos es la siguiente:

Tenemos tres opciones que son las siguientes:

Tenemos tres opciones que son las siguientes:- System Configuration

- SHDSL Configuration

- Lan configuration

2.- seguna pantalla:

"en esta pantalla nos muestra ingresando a la opcion de system configuration" las siguientes opciones dentro de la configuracion del equipos.-

"en esta pantalla nos muestra ingresando a la opcion de system configuration" las siguientes opciones dentro de la configuracion del equipos.-

3.- Tercera pantalla.

"Dentro de la opcion SHDSL CONFIGURATION nos muestra la siguiente opcion para configurar"

"en esta opcion nos muestra la LAN DE CONFIGFURATION" es la mas importante para subir la puerta del SW que se encuentra en el nodo ya que nos da el link de actividad configurando bien la lan con la pantalla siguiente:

5.- quinta pantalla:

"en esta pantalla es importante ya que por defecto nos muestra como 10 base TX full duplex, eso por alguna razon tenemos que cambiarla a 100 base tx full duplex para que pueda levantar la puerta del SW del nodo ponemos la opcion 7 para salvar la configuracion o guardar y listo tienes comunicacion con todos los equipos.-"

"en esta pantalla es importante ya que por defecto nos muestra como 10 base TX full duplex, eso por alguna razon tenemos que cambiarla a 100 base tx full duplex para que pueda levantar la puerta del SW del nodo ponemos la opcion 7 para salvar la configuracion o guardar y listo tienes comunicacion con todos los equipos.-"

SOLUCIONES INFORMATICAS A TU ALCANSE

viernes, 30 de mayo de 2008

10 Pases para ¡Evitar el robo de tu notebook!

La compañía Kensington indica que, más allá de robar el portátil, existe una pérdida irreparable de los archivos y datos personales que contiene. Por esto recomienda lo siguiente:

La compañía Kensington indica que, más allá de robar el portátil, existe una pérdida irreparable de los archivos y datos personales que contiene. Por esto recomienda lo siguiente:1. No llamar la atención, llevar el equipo en una mochila que no alerte sobre su contenido.

2. La mayor parte de los portátiles cuentan con un puerto para candados que se conecta a un cable de acero, para proteger y asegurar su portátil.

3. Cuidado con los lugares públicos. Nunca dejarlo a la vista , aunque sea en la habitación de un hotel. Si lo vamos a dejar en el coche deberemos cubrirlo o esconderlo bajo el asiento o maletero. De preferencia llevarlo con nosotros y no perderlo de vista

5. Colocar una etiqueta de identificación casera en su portátil. Indicar el teléfono y la dirección en la cual contactar al dueño, por si la persona que lo encuentra quiere devolverlo.

6. Anotar el número de serie del portátil, y hacer una marca de identificación para ayudar a identificar el sistema en caso de robo.

7. Verificar el seguro para saber si cubre el robo del portátil y si no es así añadirlo o tener la posibilidad de contratarlo.

8. Hacer una copia de seguridad de los datos más sensibles. Lo ideal es hacerlo de forma periódica ya que cierta información vale mucho más que cualquier portátil a la venta.

9. También hay soluciones para encadenar el portátil, durante una conferencia, por ejemplo.

10. Existen también soluciones profesionales de seguimiento y recuperación de ordenadores portátiles, a través de etiquetas RFID y otros métodos más sofisticados.

jueves, 29 de mayo de 2008

como instalar el SO WinXP en los Notebook HP en disco SATA

Esto se produce por el echo que Windows xp no soporta una configuración SATA nativo habilitado, el documento explica como instalar el SO Windows XP.

Esto también vale para los Notebook IBM

1. Download the latest SATA AHCI driver from www.hp.com. For addition information, HP Notebook PCs - Locating HP Software, Driver and BIOS Updates

2. Copiar el drive a un diskette

Disable SATA native mode

1. Start the notebook PC.

2. Repeatedly press the F10 key (or key designated by the notebook PC) until the notebook enters the Computer Setup screen.

3. Use the arrow keys to select System Configuration.

4. Use the arrow keys to select SATA Native Mode and set the mode to Disable.

Figure 4: Disable SATA Native Mode

5. Press the F10 key (or designated key to accept the changes).

6. Save changes and exit Computer Setup.

7. The notebook should restart.

Installing Windows using native SATA drivers

To install Windows XP with native SATA driver, perform the following steps:

1. Boot the notebook PC.

2. Insert the Windows XP installation CD into the optical CD/DVD drive.

3. Press the F6 key when prompted

Figure 5: Third Party Driver Prompt

4. Press the S key to specify the additional device.

Figure 6: Specify Additional Device

5. Insert the SATA driver disk into drive A.

Figure 7: Insert Driver Disk

6. Follow the on-screen prompts.

Enable SATA native mode

1. During the starting of the notebook PC, repeatedly press the F10 key (or key designated by the notebook PC) until the notebook enters the Computer Setup screen.

2. Use the arrow keys to select System Configuration.

3. Use the arrow keys to select SATA Native Mode and set the mode to Disable.

Figure 8: Enable SATA native mode

4. Press the F10 key (or designated key to accept the changes).

5. Save changes and exit Computer Setup.

6. The notebook should restart.

miércoles, 14 de mayo de 2008

Quitar Las Flechas de los Iconos de Acceso Directo

Para quitar las flechitas a los iconos de acceso direto, solo tienes que seguir los pasos que acontinuacion te dare a conocer:

- Haz clic en el botón "Inicio" y a continuacion sobre ejecutar escribes "Regedit" y pulsa el botón aceptar. Una vez estes en el registro debes desplazarte por la siguiente claves y borrar el valos IsShortCut de las dos claves:

HKEY_CLASSES_ROOT\Inkfile\IsShortCut

HKEY_CLASSES_ROOT\piffile\IsSchortCut

- Una vez borrados estos valores llamados IsShortCut, bastara con reiniciar la maquina para no ver mas esas flechitas.

- reiniciar el PC

"Soluciones Informatica a tu Alcance"

martes, 18 de marzo de 2008

Quitar Contraseña a Libro Excel

Primero tenemos que saber como poner la contraseña o donde va inserta la contraseña, en la figura(1) muestra como se protege un libro de excel.

Segundo, una vez hecho click en Proteger Hoja nos pedira una contraseña y luego hacerla repetir como muestra en la figura(2).

Tercero,El libro ahora esta completamente protegido contra escritura o modificacion o simplemente ver las formula, como muestra en la figura(3)

Cuarto, Ahora procedamos a quebrar la password en caso de olvido o de algun otro caso...veamos un poco la figura(4).

Quinto, Copiamos exactamente el codigo en el libro correspondiente a la que tiene la contraseña y luego presionamos ejecutar, como muestra en la figura(5).

Sub Quitar_contraseña()Dim a As Integer, b As Integer, c As Integer

Dim d As Integer, e As Integer, f As Integer

Dim a1 As Integer, a2 As Integer, a3 As Integer

Dim a4 As Integer, a5 As Integer, a6 As Integer

On Error Resume Next

For a = 65 To 66: For b = 65 To 66: For c = 65 To 66

For d = 65 To 66: For e = 65 To 66: For a1 = 65 To 66

For a2 = 65 To 66: For a3 = 65 To 66: For a4 = 65 To 66

For a5 = 65 To 66: For a6 = 65 To 66: For f = 32 To 126

Contraseña = Chr(a) & Chr(b) & Chr(c) & Chr(d) & Chr(e) & Chr(a1) _

& Chr(a2) & Chr(a3) & Chr(a4) & Chr(a5) & Chr(a6) & Chr(f)

ActiveSheet.Unprotect Contraseña

If ActiveSheet.ProtectContents = False Then

MsgBox "¡Enorabuena!" & vbCr & "Se ha quitado la contraseña:" & vbCr & Contraseña

Exit Sub

End If

Next: Next: Next: Next: Next: Next

Next: Next: Next: Next: Next: Next

End Sub

"Soluciones Informaticas a Su Alcance"

viernes, 7 de marzo de 2008

TECLAS

TECLAS

Estas son algunas combinaciones del Teclado utilizadas por Windows XP. Con estas combinaciones de teclas accederás rápidamente a cada función.

• Tecla Windows + Tecla D: Minimizar o restaurar todas las ventanas

• Tecla Windows + Tecla E: Windows Explorer

• Tecla Windows + Tecla F: Búsqueda de archivos

• Tecla Windows + Ctrl + Tecla F: Buscar en equipo

• Tecla Windows + Tecla F1: Ayuda

• Tecla Windows + Tecla R: Ejecutar

• Tecla Windows + Tecla mayúsculas + Tecla M: deshacer minimizar ventanas

• Tecla Windows + Tecla L: Bloqueo de la estación de trabajo

• Tecla Windows + Tecla U: Administrador de utilidades

• Tecla Windows + Tecla Pausa: Sistema

Soluciones Informaticas a tu Alcanse

Acelerar el Acceso a los Programas

jueves, 6 de marzo de 2008

Borrar registro de menu inicio Documentos

Te vas a la opcion de Configuración->Barra de Tareas y menu inicio, seleccionas en donde dice Mnu Inicio y luego presionas Personalizar.

En esta ventana tendras que presionar la tecla que dice Borrar, y luego aceptar.

y Listo ya no tienes ningun registro en menu inicio.

Eliminar Automáticamente los Archivos Temporales de Internet

Normalmente se guardar registro en nuestro sistema que si no lo eliminas te quitan una gran cantidad de espacio en el disco duro, por ejemplos e muestra en la imagen cuanto archivos se han guardados en el disco.

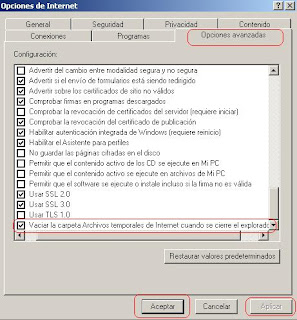

Se puede configurar tu navegador para que se elimine automaticamente los archivos temporales cada vez que se cierre el navegador, para configurar esta opción sigue los siguientes pasos:

Abra tu navegador Internet Explorer, Haces clic en el Menú Herramientas y luego en Opciones de Internet

Pulsa la pestaña Opciones Avanzadas y busca "Vaciar la carpeta archivos temporales de internet cuando se cierre el explorer." Finalmente pulsa sobre el boton aceptar y a partir de ahora cada vez que cierres el Explorer automaticamente te eliminara los arcivos temporales.

Quitar Las Flechas de los iconos de Acceso Directo

HKEY_CLASSES_ROOT\Inkfile\IsShotCut

HKEY_CLASSES_ROOT\piffile\IsShotCut

-Una vez borrados estos valor llamados IsShotCut, bastara con reiniciar la Máquina para no ver mas esas feclechitas

-Reiniciar el PC